2013年05月15日09:26

【相關新聞】

在上篇文章中,筆者為大家介紹了車載軟件逐漸成為惡意攻擊目標的情況。現在,信息安全研究人員已經開始探討“汽車黑客”可能的攻擊手法。在信息安全的世界裡,在思考如何防御的同時,研究可能遭遇怎樣的攻擊也非常重要。下面,筆者將在已經公開的研究中,挑選4個具有代表性的事例加以介紹。

【事例1】美國的一篇研究論文提到的事例

2010年,一篇基於實証試驗的論文“Experimental Security Analysis of a Modern Automobile”發表(圖1)。該論文指出,通過在汽車的維護用端口設置特殊儀器,從並排行駛的車輛攻擊車載系統的漏洞,能夠對剎車、雨刷的控制造成影響。

這篇論文中提到,在竊聽對象車輛的通信並解析時,由於沒有認証以及發信者地址,很容易偽裝。而且,原本必須在行駛中忽略的命令也有可能在行駛中執行。

圖1:解析ECU單體(左),在靜止的底盤上進行ECU之間的解析和試驗(中),行駛中的運行測試(右)。

目前,惡意利用這些漏洞成功實施攻擊的難度很大。攻擊者需要具備信息安全的專業知識、開發攻擊軟件的能力以及搭建用來連接車載網絡、載入任意控制命令的電子平台的能力。而且,攻擊需要的器材和軟件的功能單靠市面上的產品無法實現,需要重新開發。

但是,隨著時間的推移,今后,當汽車擁有的信息資產價值提升,成為惡意攻擊者的攻擊對象之后,就像現在消費類產品信息安全的情況一樣,網絡上到處都有使攻擊變得簡單的工具。到那時,攻擊的難度將直線下降。

【事例2】攻擊輪胎壓力監測系統

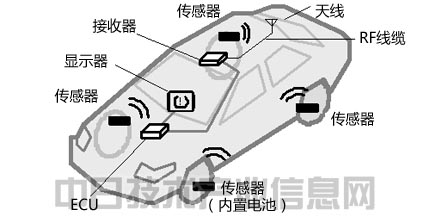

輪胎壓力監測系統(TPMS)是利用無線通信不間斷地監測輪胎壓力的系統(圖2)。美國要求汽車必須配備該系統,目的是防止低壓輪胎高速行駛導致輪胎破裂的事故發生。為實現該系統,需要通過無線通信把輪胎壓力信息收集到車輛中。

圖2:TPMS的構造

2010年在美國發表的論文“Security and Privacy Vulnerabilities of In-Car Wireless Networks: A Tire Pressure Monitoring System Case Study”指出了TPMS的漏洞。論文分析了TPMS的無線通信,指出了以下3點。

1.TPMS的通信消息沒有加密,容易竊聽並解析。

2.輪胎閥門上安裝的壓力測量裝置有32bit的固有ID,而且能與距離汽車40m遠的場所進行無線通信。如果在路邊和高架橋等地點進行檢測,可以記錄到特定車輛的通過時間。

3.可以偽裝TPMS的壓力報告消息,隨時點亮報警燈。

TPMS通信消息的解析由具備專業知識的學生實施,耗時1周多。雖說需要高度的專業性,但解析使用的器材成本僅為1000美元左右。

系統原本是為提高汽車的安全性而設置,但卻暴露出了車載軟件的漏洞,這有可能成為關乎生命的重大問題。安全對策需更高程度的注意。

【事例3】使用廣域網攻擊車載LAN

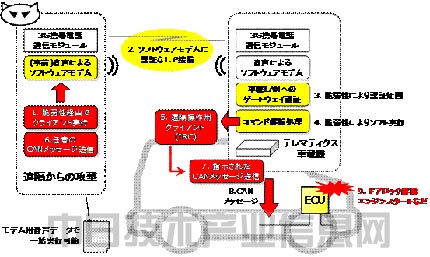

2011年,除了事例1、事例2介紹的接觸或近距離攻擊汽車的方法之外,還有論文談到了遠程攻擊接入手機網絡的汽車的方法。

論文探討了攻擊的多種影響,其中,有可能造成重大危害的,是遠程打開門鎖、惡意攻擊者監視汽車等(圖3)。這一研究揭示了無論身處何方都能攻擊汽車的可能性,因此可以說其意義非常深刻。

圖3:遠程攻擊汽車

這篇論文提到的事例是,攻擊者為實施遠程攻擊,利用逆向工程技術,通過解析通信及信息終端,開發出了針對特定車型的入侵代碼和可執行代碼。實施攻擊的難度很大。但是,倘若有人開發出了攻擊大企業提供的通信及信息服務的代碼,並且將其散布,就有可能造成大范圍危害,造成嚴重損失。

論文列舉出的防范對策包括“切斷不必要的外部通信”、“取消多余的通信服務”、“監測通信狀況”、“從車載系統的開發階段編程時就要有安全意識”、“安裝軟件升級功能”以及“考慮多種功能聯動時的安全”。

【事例4】解析防盜器密鑰

在2012年8月舉辦的“第21屆USENIX Security”上,一篇論宣稱,隻需大約5分鐘即可破解“HITAG2”密碼鎖驗証密鑰。

HITAG2是1990年代開發的防盜方案,其原理是使用RFID標簽控制發動機的起動。採用專用加密方式,認証和加密均使用48位密鑰。在這篇論文中,研究人員把目光放在了HITAG2的漏洞上,表示隻需利用1分鐘的時間收集認証步驟的數據,然后經過5分鐘的測試,便可破解密鑰,並且在現場進行了演示。

在驗証漏洞時,測試RFID系統使用的是“Proxmark III”板卡。通過竊聽智能鑰匙與車載防盜器之間的電波並解析,偽造出了正確的密鑰。Proxmark III配備了處理HF/LF頻帶電波編解碼的FPGA(現場可編程門陣列)、實施幀處理的MCU等,破解條件完備。但從一般用戶的角度來看,攻擊難度可以說略高。

關於HITAG2的漏洞,在信息安全相關會議“BlackHat 2012”上,也有與會者發布報告稱使用FPGA隻需50秒即可破解驗証密鑰。攻擊的方法在一般用戶看來同樣難度較大,應對方式與之前談到的方法相同。但該報告還指出,使用FPGA可以高速破解密碼。

使用FPGA破解密碼非常簡單。銷售密碼恢復(密碼破解)軟件的俄羅斯企業ElcomSoft表示,與使用高性能處理器並行計算相比,使用FPGA破解密碼的速度要快好幾倍,而且耗電量不到10分之1。這是因為FPGA能夠針對破解密碼,使硬件處理最優化。

應對這些事例的可行措施包括“使用AES等非專用加密方式”、“改進隨機數生成器”等。除了企業實施的對策之外,用戶估計也需要採取防范他人接觸汽車鑰匙、鎖車門、鎖方向盤等措施。

如上所述,汽車信息安全領域的研究人員正在逐漸增加。今后估計還會發現其他各式各樣的威脅。汽車相關企業應當集全行業之力,全面梳理各類威脅,而不是單獨採取對策。日本信息處理推進機構(IPA)也在全力研究汽車信息安全,請大家積極靈活地加以利用。下一篇中,筆者將結合各種研究事例,對威脅的形式進行歸納整理。(日經技術在線! 供稿)