2013年05月17日09:30

【相關新聞】

在上篇文章中,筆者對可能攻擊汽車各種系統的途徑、汽車不同功能群採取的安全對策的差異進行了簡單的歸納。這一次,筆者將針對功能群,逐一篩選出可能存在的威脅並思考對策。

原因在用戶還是在攻擊者?

產生威脅的原因大致可分成兩類。一類是“用戶偶然引發的失誤”,另一類是“攻擊者故意引發”。按照不同的發生原因,相應的威脅分別如表1、表2所示。

表1:用戶操作造成的威脅

| 威脅 | 說明 |

| 設置錯誤 | 用戶經由汽車內的用戶接口,錯誤實施操作和設置 |

| 感染病毒 | 通過用戶從外部帶入的產品和記錄介質,車載系統感染病毒和惡意軟件 |

表2:攻擊者干擾引發的威脅

| 威脅 | 說明 |

| 非法利用 | 無正當權限者通過偽裝和攻擊產品漏洞,利用汽車系統功能 |

| 非法設置 | 無正當權限者通過偽裝和攻擊產品漏洞,非法變更汽車系統設置數據 |

| 信息泄露 | 汽車系統中應當受到保護的信息落入非法人員之手 |

| 竊聽 | 車載設備之間的通信、汽車與周邊系統的通信遭到竊聽、截取 |

| DoS攻擊 | 通過非法或過多的連接要求造成系統癱瘓、服務受阻 |

| 虛假消息 | 攻擊者通過發送虛假消息,使汽車系統執行非法動作和顯示 |

| 記錄丟失 | 刪除或篡改操作記錄等,使用戶之后無法查看 |

| 非法轉播 | 通過控制通信途徑,劫持正規通信、夾雜非法通信 |

可能經由OBD-II攻擊

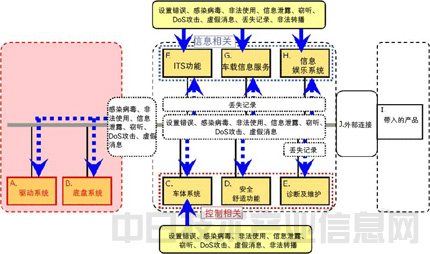

在根據表1、表2中的威脅、思考車載系統遭受攻擊的途徑時,需要按照途徑,分成直接連接各項功能的物理接口以及車載LAN兩類,分別考慮(圖1)。對於不同的途徑,影響和對策的范圍也各不相同。

|

| 圖1:各功能群可能存在的威脅匯總 |

例如,來自外部的直接攻擊是通過汽車與外部通信的物理接口(無線通信、USB端口等)實施。從過去的攻擊事例來看,“接入手機網的車載信息服務和信息娛樂系統功能易受到來自外部的DoS(Denial of Service)攻擊和非法利用”。

與之相比,車載LAN是“封閉的通信系統”,可以說遭受外部直接攻擊的可能性較小。尤其是驅動系統和底盤系統,除了車載LAN之外,這兩個系統沒有其他外部接口,可以認為全部通信都經由“封閉的”車載LAN。

即便如此,這兩個系統仍有可能遭受攻擊。因為受到直接攻擊的其他功能有可能感染病毒,“間接”向車載LAN傳輸非法命令。也就是說,攻擊的來源是原本可靠的車內的其他功能。

入侵車載LAN並非隻有“間接”途徑可走。如今,絕大多數車輛都配備了診斷功能“OBD-II”(第二代車載診斷系統),通過OBD-II的接口,也有可能直接攻擊車載LAN。OBD-II與車載LAN是連接在一起的。

但實際的汽車系統中,與“行駛、停止、轉彎”相關的功能連接在一起的車載LAN的外部接口大多設有網關,提高了安全性。

風險管理至關重要

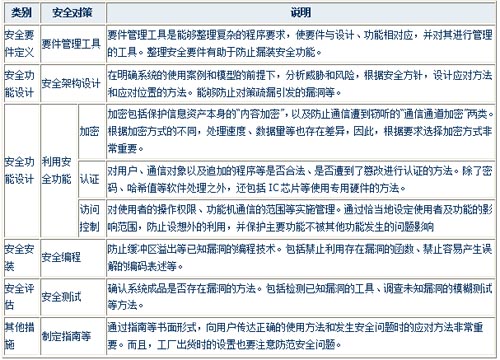

要想減輕前面提到的威脅,必須要採取合理的安全對策。日本信息處理推進機構(IPA)分析並按照與一般信息系統相同的分類,對汽車安全對策進行了整理(表3)。

表3:針對威脅的安全對策

但表3並未涵蓋所有的汽車安全對策。今后,除此之外,還必須要思考車載系統特有的安全對策。現在,部分汽車研究機構已經開始探討車載系統特有的安全對策。全世界的研究人員也在不斷改進攻擊技術和對策技術,積累新的思路。倘若大家有意對安全對策進行全面梳理,就要定期關注相關內容的更新。

另外,這裡只是大致羅列了可能存在的威脅和安全對策。在現實中,由於成本等原因,很難做到面面俱到。各公司要根據各自的功能和服務,實施合理的風險管理,包括“重點保護什麼”、“採用哪項技術”等。(日經技術在線! 供稿)